Về Adtech

Chúng tôi là một tập thể giàu kinh nghiệm với kiến thức chuyên sâu trong lĩnh vực thiết bị IoT Gateway, router và switch mạng công nghiệp. Với dịch vụ chuyên nghiệp và các giải pháp công nghệ tối ưu, chúng tôi hướng đến mục tiêu trở thành đơn vị cung cấp thiết bị kết nối và hạ tầng mạng công nghiệp hàng đầu tại Việt Nam.

Thương hiệu phân phối

Giải pháp của Adtech

Smart City

Lorem ipsum dolor sit amet consectetur. Sed scelerisque quisque vel at dolor. Quis fames ullamcorper nunc aliquam ac feugiat.

Câu chuyện thành công

Đối tác - Khách hàng

Tin tức - Sự kiện

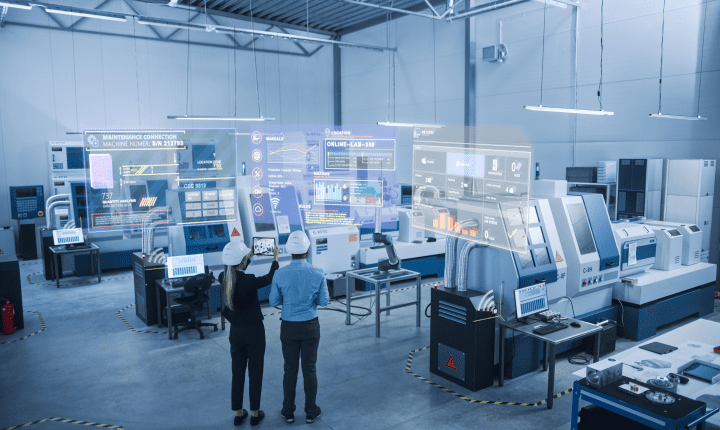

Networking Solution for Business Branches

Networking Solution for Business Branches The InHand Business Internet solution helps simplify IT management, empower enterprises to create more value....

Networking Solution for Business Branches

Networking Solution for Business Branches The InHand Business Internet solution helps simplify IT management, empower enterprises to create more value....